반응형

* Open Scan

- TCP Open

포트가 열려 있을 경우 SYN+ACK이 온다.

- UDP Open

포트가 열려 있을 경우 응답이 오지 않는다.

포트가 닫혀 있을 경우에는 ICMP Unreachable 패킷을 수신받는다.

* Stelth Scan

세션을 완전히 성립하지 않고 공격 대상 시스템의 포트 활성화 여부를 알아내기 때문에 대상 시스템에 로그가 남지 않는다.

- TCP FIN 스캔

FIN플래그를 설정하여 보낸다.

열려 있을때 = 응답 없음

닫혀있을때 = RST 응답 회신

-TCP ACK 스캔

포트의 오픈 여부를 판단하는 것이 아닌, 방화벽 정책을 테스트하기 위한 스캔

대상 방화벽이 상태 기반(Stateful)인지 여부, 대상 포트가 방화벽에서 필터링되는지 여부

열 = 응답 없음 닫 = RST 응답 회신

-NULL 스캔

NULL 플래그(모든 플래그가 0)를 설정하여 보낸다.

열려 있을때 = 응답 없음

닫혀있을때 = RST 응답 회신

-Xmas 스캔

ACK, FIN, RST, SYN, URG 여러 플래그를 동시에 설정하여 한꺼번에 보낸다.

열려 있을때 = 응답 없음

닫혀있을때 = RST 응답 회신

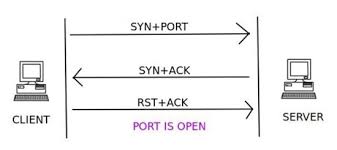

-SYN 스캔

Open 스캔과 대비하여 Half-Open 스캔이라고도 부른다.

SYN을 보내 SYN+ACK이 오면 열린 것으로 판단하고, RST 패킷을 보내 접속을 끊어버린다.

닫 = RST,ACK

* Nmap (대표적인 포트 스캐닝 도구)

* 스캔 옵션:

-sP : ping 스캔

-sS : TCP SYN(Half-Open) 스캔

-sU : UDP 스캔

-sF : TCP FIN 스캔

-sN : TCP NULL 스캔

-b : FTP 바운스 공격 전용 포트스캔

-O : 대상 호스트 운영체제 확인

-p : 대상 포트 지정

* nmap 아웃풋 옵션

-oN : 일반(Normal) 아웃풋

-oX : XML 아웃풋

-oS : Script kiddie 아웃풋

반응형

'네트워크' 카테고리의 다른 글

| [네트워크] 시스코(Cisco) C9300 시리즈 패스워드 리커버리 & 초기화 방법 정리 (0) | 2020.11.13 |

|---|---|

| [네트워크] 시스코(Cisco) 장비 패스워드 리커버리 & 장비 초기화 방법 정리 (0) | 2020.11.08 |

| [네트워크] 시스코(Cisco) 기본 show command 정리 (0) | 2020.09.14 |

| [네트워크] TCP(Transmission Control Protocol)에 대한 정리 (0) | 2020.09.14 |

| [네트워크] APC UPS(무정전전원공급기) IP설정, 변경 방법! (0) | 2020.09.12 |

댓글